【WordPress】ウイルスによる不正ファイル設置・既存ファイル改ざんについて

こんにちは、webエンジニアのゾノ( @ozonosho )です。

今回の記事では、Wordpressサイトがウイルス被害を受けた際サーバーにどのような症状が生じるのかをご紹介しようと思います。

というのも、現在1日1件ペースでWordPressサイトのエラー復旧を請け負っているのですが依頼の約半分がウイルス被害なんですよね。。。

WordPressを利用している人であれば明日は我が身の話なので、知っておいて損は無いはずです。

症状1:既存ファイルの改ざん

最近は身代金目的のランサムウェア被害をニュースで見かけることが増えましたが、一般的なサイトの場合「変なサイトに誘導すること」を目的としたウイルス被害のほうが圧倒的に多いです。かつての乗っ取りレイバン広告スパムみたいなやつですね。

このようなサイト誘導型のウイルスの場合、ウイルスは主に「.htaccess」と「index.php(WPインストールディレクトリ)」の2つのファイルを攻撃して改ざんします。

.htaccessはリダイレクトの定義などをおこなうことができて、index.phpはWPの読込ルートを定義したりすることができるので、この2つを抑えてしまえばサイトへのアクセスを自由自在にコントロールできるためです。

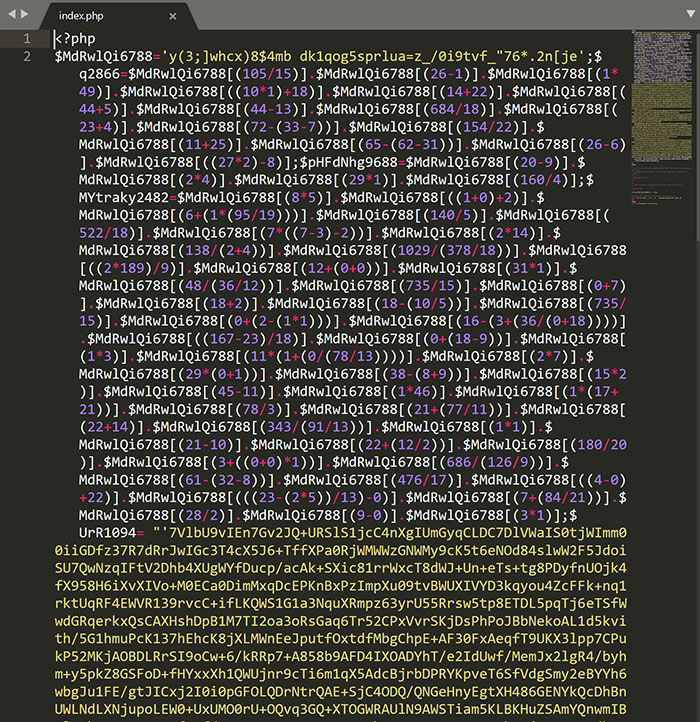

一例ですが、index.phpが改ざんされるとこんな感じになります。

※改ざんされたindex.php

そのため、サイトが別のサイトに飛ばされるようになったり、サーバーから不正ファイル設置の連絡が届いたりしたら、まずは「.htaccess」「index.php」の2ファイルを確認することをおすすめします。

症状2:不正ファイルの設置

既存ファイルの改ざんとは別で、ウイルスが新規に不正ファイルを設置するケースもよくあります。

大抵の場合、まずはじめにサーバーへの侵入経路となる「バックドア」と呼ばれるファイルを密かに設置されます。

そして、バックドアを経由して様々な不正ファイルが設置されていきます。

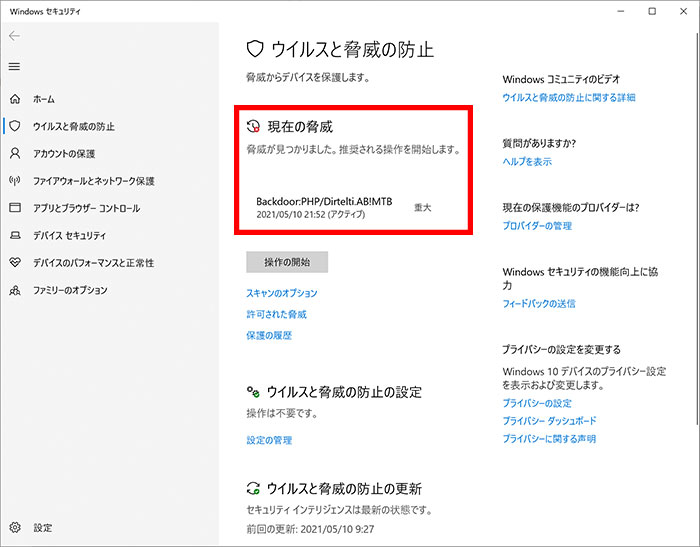

※Windowsのシステムスキャンは優秀なのでバックドアを検知してくれます

不正ファイルはなかなか巧妙で、画像ファイルとして紛れているケースもよく見かけます。

ちなみにバックドアや不正ファイルが残っていると、症状1で紹介した.htaccessやindex.phpを修正しても一定期間後にまた改ざんされていることが多いです。

(コンピューター”ウイルス”という言葉はホント的を射た表現だなと感じますw)

不正ファイルのファイル名や設置場所は様々ですが、最近だといくつかのサーバーで共通して「votes.php」という名前でバックドアのファイルが設置されていました。

症状3:パーミッションや所有者の書き換え

ケースとしては少ないですが、サーバー内のファイルのパーミッション(=閲覧・編集の権限)や所有者(≒操作できるユーザー)が書き換わっていることもあります。

パーミッションを書き換えられてしまうと、本来編集させたくないファイル(例:wp-config.phpなど)を外部から編集できるようになってしまうリスクが発生します。

また、レンタルサーバーの場合、サーバー内に別の所有者としてフォルダやファイルを設置されてしまい、不正ファイルに気づいても自分では削除できないなんてケースもあります。

・・・恐ろしいですねw

まずは症状1が発生していないかを確認するのが簡単なチェック方法

ハッキング被害を受けると、症状1と症状2は同時に発生することがほとんどです。

症状2についてはWordPress本体のファイルに見慣れていないと特定できない可能性もありますが、症状1については「.htaccess」と「index.php」を確認すれば良いだけなので簡単にチェックできます。

(症状2だけ起きている場合は気づけませんが…><)

そのため、

・(何もしていないのに突然)変なサイトに飛ばされるようになった

・(何もしていないのに突然)アクセスできなくなった

・(何もしていないのに突然)管理画面に入れなくなった

などのトラブルが起きた際には、まずは症状1をチェックしてみてください。

PR

当サイトではWordPressのエラー復旧を【一律18,000円】【完全成功報酬】で請け負っています。お困りの方は下記ページよりご相談ください。